10 técnicas de ataques: Roubo de credenciais triplica em 2024

01/03/2025Picus Labs identifica as 10 principais técnicas de ataques

93% das ações maliciosas analisadas estão relacionadas às dez principais técnicas relacionadas no MITRE ATT&CK®, identificadas no Picus Red Report 2025

CLM, distribuidor latino-americano de valor agregado, com foco em segurança da informação, proteção de dados, cloud e infraestrutura para data centers, repercute o Picus Red Report 2025, realizado pela Picus Labs, unidade de pesquisa da Picus Security.

A análise identificou um aumento expressivo de malwares infostealers que roubam informações e cujas campanhas têm vários estágios, no estilo furto, que dependem de discrição, automação e persistência. O roubo de credenciais armazenadas em cofres e gerenciadores de senhas triplicou, porém os ataques reais baseados só em IA continuam sendo mais exagero do que realidade.

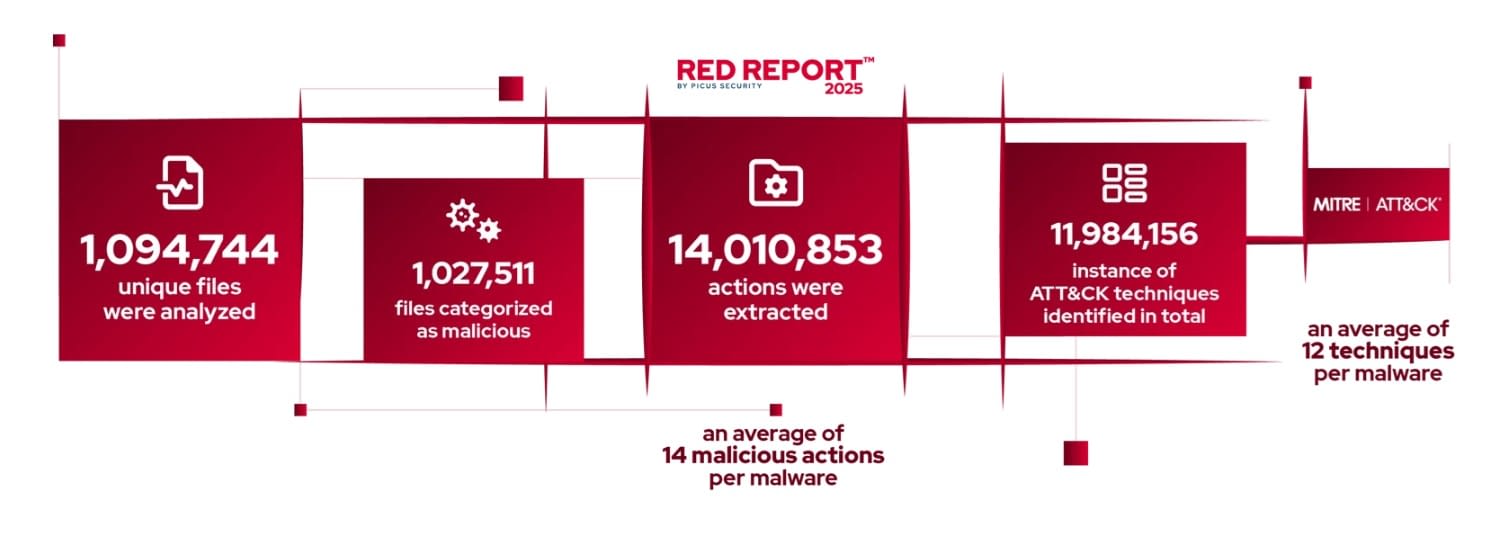

Em sua quinta edição, o Red Report 2025 analisou mais de 1 milhão de amostras de malwares reais, coletadas de janeiro a dezembro de 2024. Essas amostras revelaram mais de 14 milhões de ações maliciosas, 93% das quais estavam relacionadas às dez principais técnicas relacionadas no data-base MITRE ATT&CK®, examinou-se mais 11 milhões de instâncias dessas técnicas. “Essas ocorrências foram usadas de forma consistente pelos cibercriminosos, o que mostra sua importância para os invasores conseguirem se infiltrar e se esgueirar pelo ambiente da vítima”, comenta Gabriel Camargo, Diretor Internacional e de Produtos da CLM, que distribui as soluções da Picus Security na América Latina.

De acordo com Sergio Dias, Regional Sales Director, LATAM, na Picus Security, as soluções da empresa simulam ataques que acontecem no mundo real. “E, juntamente com estudos como o Red Report, trazem o conhecimento das técnicas de ataques que ajudam as empresas a ajustarem melhor suas defesas, sendo fundamentais para garantir a proatividade e o dinamismo necessários em um cenário com ameaças cada vez mais eficazes e prejudiciais. Outro ponto importante é a relevância que a América Latina e o Brasil têm para a Picus Security”, assinala Pereira, que gerencia a operação na região a partir do Brasil.

Dias salienta ainda que os estudos do Picus Labs são importantes tanto para prevenção quanto para a detecção de ameaças, orientando as defesas, com base em dados, o que permite que as companhias, que já fizeram vasto investimento nestas tecnologias, consigam potencializar a acurácia das soluções de segurança.

O “SneakThief” e a arte do assalto perfeito

O relatório deste ano destaca uma nova onda de malware infostealer que os especialistas do Picus Labs apelidaram de “SneakThief”, famoso por uma sequência de ataques tão eficaz que foi comparada a “The Perfect Heist”ou roubo perfeito. Embora o nome seja fictício, as técnicas são assustadoramente reais: infiltração em vários estágios, injeção avançada de processos, exfiltração de canal seguro e persistência de inicialização. Resultado? O cenário dos sonhos de um invasor, onde credenciais preciosas — e redes inteiras — podem ser desviadas sem realmente disparar nenhum alarme.

Para quem precisa de mais detalhes, as dez principais técnicas MITRE ATT&CK estão descritas, abaixo:

O Red Report 2025 se concentra nas dez técnicas MITRE ATT&CK® mais frequentemente observadas, apresentando um roteiro para as organizações entenderem e priorizarem suas defesas. As técnicas de ataque predominantes, identificadas em 2024, estão ordenadas pela porcentagem de amostras de malware:

1. T1055 Injeção de Processos

APT Group: GhostWriter (aka UAC-0057) [1], RomCom APT [2]

- RedLine Stealer Malware [3], Agent Tesla Stealer Malware [4], SmashJacker [5], SystemBS [6], Lumma Stealer ([7], [8]), IDAT Loader [8], Zloader [9], PythonRatLoader [10], Strela Stealer [11], REMCOS RAT [12], GhostPulse [13], CherryLoader [14]

Intrusão cirúrgica do SneakThief, que injetou seu código em aplicativos considerados confiáveis, como clientes de e-mail, ferramentas de produtividade, aplicativos de contabilidade e até ferramentas de IA proprietárias da FinexaCore, desviando silenciosamente dados em tempo real.

2. T1059 – intérprete de comandos e scripts

APT Group: BlackBasta Ransomware Group [15], Earth Estries (a.k.a Salt Typhoon) [16], Bianlian Ransomware Group [17], Rhysida Ransomware Group [18], Iranian Cyber Actors [19], Everest Ransomware Group [20], Lazarus Group [21], Akira Ransomware Group ([22], [23]), CoralRaider Campaign [24], UAT-5647 [25], APT40, Volt Typhoon [26], Void Banshee Campaign [27], Water Hydra Campaign [28]

- Cthulhu Stealer [29], CarnavalHeist Banking Trojan [30], BeaverTail Backdoor [21], PowerRAT [31], Silver & PoshC2 Frameworks, Empire [32], PowerSploit [33], Nishang [34], Posh-SecMod [35], HeavyLift [36], MacStealer [37], PXA Infostealer [38], Interlock Ransoware [39], RustClaw, DustyHammock, and ShadyHammock [25], Brightmetricagent, DarkMe RAT [28], Androxgh0st [40], WarmCookie (a.k.a BadSpace) [41], Water Makara Campaign (downloading Astaroth InfoStealer) [42], DarkGate [43]

Dentro do ambiente, o SneakThief se tornou o orquestrador: implantou scripts em PowerShell, Python e Bash para automatizar suas operações. Então, desabilitou firewalls, extraiu dados e criou backdoors por meio dos quais ele pode acessar dados no futuro. E puxou as cordas da infraestrutura da FinexaCore com maestria, usando os próprios sistemas da empresa contra ela.

3. T1555 Credenciais de repositórios de senhas

APT Group: Volt Typhoon [26], Slow Tempest APT [44]

- : RedLine Stealer, Cuckoo InfoStealer [45], DarkGate [46], ACR Stealer [47], SCARLETELL [48]

Depois, o SneakThief mirou em gerenciadores de senhas, credenciais armazenadas no navegador e dados de login em cache. Usando suas técnicas de raspagem de memória de última geração, exfiltrou nomes de usuários e senhas para os sistemas mais sensíveis da FinexaCore. Essas credenciais literalmente abriram tudo o que restava para saquear: contas de armazenamento em nuvem, bancos de dados financeiros e até o e-mail pessoal do CEO. Com cada senha que roubava, o SneakThief ficava mais forte, seu alcance crescendo mais profundamente dentro dos cofres digitais da FinexaCore.

4. 1071 Protocolo da camada de aplicação

APT Group:

- WezRat [49], Glutton [50], RevC2 Backdoor [51], DarkGate [52], LemonDuck [53], Snake Keylogger [54], Trojan.Win32.Injuke.mlrx [55], MadMxShell Backdoor [56], GammaLoad [57], IOCONTROL [58], WailingCrab [59]

O SneakThief falou com seus operadores por meio de canais de camada de aplicação que pareciam ser como qualquer outro pedaço legítimo de tráfego. Camuflar com HTTPS e DoH permitiu exfiltrar dados sem ser pego. Esses “canais” garantiram que os operadores do SneakThief pudessem continuar emitindo comandos e extraindo informações sem detecção. Os dispositivos de segurança da FinexaCore, inundados pela enorme quantidade de tráfego criptografado, permaneceram alheios à intenção maliciosa que fluía de sua rede.

5. T1562 prejudicar as defesas

APT Group: BlackCat Ransomware Group [60], SeleniumGreed Campaign [61], XMRig Cryptominer [62], Fox Kitten [63]

- INC Ransomware [64], WhisperGate Destructive Malware [65], amsi_patch.ps1 [66], RansomHub Ransomware [67], EDRKillShifter Tool [68], Mallox Ransomware [69], Phobos Ransomware [70], BPFDoor [71], Ebury Rootkit [72], RA World Ransomware [73], SkidMap [74]

O SneakThief sabia que não importava o quão cuidadosos fossem, uma anomalia acabaria sendo detectada pela equipe de cibersegurança da FinexaCore. Então, ele começou a prejudicar as defesas, primeiro interrompendo o software antivírus. Depois, adulterou as ferramentas EDR e manipulou os logs para limpar qualquer vestígio de sua presença. Os analistas da FinexaCore finalmente perceberam que estavam sob ataque. Todos os seus esforços para rastrear a violação falharam, e a maioria de suas ferramentas foi comprometida. Suas defesas foram derrubadas, uma por uma, pelo SneakThief.

6. T1486 dados criptografados para impacto

APT Group: RansomHub Ransomware Group [75], Black Basta Ransomware Group [76], Akira Ransomware Group [77], ALPHV Ransomware Group [78], Rhysida Ransomware Group [79]

- Phobos Ransomware [80], RansomHub Ransomware [75], Black Basta Ransomware [76], Akira Ransomware [77], ALPHV Ransomware [78], Rhysida Ransomware [79], AcidRain [81], BiBi Wiper [82], ESET Israel Wiper [83], Handala’s Wiper [84], Kaden [85], Zeppelin Ransomware [86]

Quando as defesas caíram, o SneakThief iniciou a criptografia dos documentos mais significativos da FinexaCore, incluindo registros financeiros e contratos de clientes. O SneakThief criptografou os dados críticos da FinexaCore, prejudicando as operações da fintech e quebrando a confiança de seus clientes no software de segurança que eles achavam que os estava protegendo.

7. T1082 descoberta de informações do sistema

APT Group: UAT-5647 [25], Moonstone Sleet [87]

- : Interlock Ransomware [39], SingleCamper [25], Cuckoo Malware [88], A Rust-based macOS Backdoor [89], Linux Malware [90]

Por trás do SneakThief, estavam operadores cuidadosos. Uma vez dentro do FinexaCore, eles mapearam a rede, observando alvos de alto valor e vulnerabilidades. Como eles conseguiram permanecer no ambiente da corporação sem serem detectados por tanto tempo, conseguiram inventariar e examinar cada servidor, cada banco de dados e cada ponto final dentro da empresa. Graças ao seu reconhecimento detalhado, o SneakThief se tornou capaz de atacar de maneira muito focada: nenhum ativo crítico escaparia de sua rede maliciosa.

8. 056 captura de entrada

APT Group: TaxOff [91], DeceptionAds [92]

- DarkVision RAT [93], TaxOffer featuring BgJobKeylogger class [91], MacStealer [37]

Além dos arquivos roubados, keyloggers capturaram cada pressionamento de tecla, registrando senhas, transações financeiras e comunicações confidenciais. Os utilitários de captura de tela observavam o que os funcionários estavam fazendo enquanto os interceptadores de áudio gravavam chamadas de voz e reuniões. Mesmo enquanto os executivos da FinexaCore discutiam sua resposta à violação, o SneakThief ouvia e coletava inteligência para ficar um passo à frente. Era como se as paredes da empresa tivessem ouvidos — e os ouvidos pertenciam ao SneakThief.

9. T1547 – execução de inicialização automática de inicialização ou logon

APT Group: Ferocious APT [94], Earth Lusca APT (a.k.a Salt Typhoon) [95], Winti Hacking Group [96], Transparent Tribe (a.k.a APT36) [97]

- Phobos Ransomware [70], Medusalocker Ransomware [98], Snake Keylogger [99], KamiKakaBot [100], Mandela.exe [101], Snapekit Rootkit [102], PipeMon [96], DISGOMOJI [103], StubPath [104]

Na verdade, o SneakThief conseguiu sobreviver se implantando nos processos de inicialização dos sistemas. Toda vez que um sistema reiniciava, o malware reiniciava para retomar suas operações. Mesmo depois que a equipe de TI da FinexaCore tentou removê-lo, o SneakThief continuou retornando, como um resfriado debilitante que simplesmente não passa. Paciência e persistência transformaram o SneakThief em uma plataforma virtualmente impossível de erradicar.

10. T1005 – dados do Sistema Local

APT Group: Bianlian Ransomware Group [17], Mustang Panda [105], Twelve Hacktivist Group [106], CRON#TRAP Campaign [107], APT36 [97], Shedding Zmiy [108]

- : Voldemort Backdoor [109], GLOBSHELL [97]

O SneakThief coletou dados dos sistemas locais afetados, mas não quaisquer dados: eles roubaram tudo, de planilhas financeiras a conjuntos de dados e arquivos pessoais existentes nas estações de trabalho dos funcionários. Os dados compactados e criptografados chegaram aos servidores do Dark Circle após a exfiltração.

O Red Report 2025 completo está disponível no link.

Sobre a CLM

CLM é distribuidor latino-americano de valor agregado com sede em São Paulo, Brasil, e coligadas no Chile, Colômbia, EUA e Peru. A empresa se concentra em segurança da informação, proteção de dados, infraestrutura para data centers e nuvem, tendo uma extensa rede de VARs (Value Added Resellers) na América Latina e uma vasta experiência no mercado. A CLM recebeu diversos prêmios: 𝐓𝐨𝐩 𝐨𝐟 𝐌𝐢𝐧𝐝 𝐍𝐚𝐜𝐢𝐨𝐧𝐚𝐥 na categoria 𝐕𝐚𝐥𝐨𝐫 e destaque em 𝐀𝐮𝐭𝐨𝐦𝐚𝐜̧𝐚̃𝐨 𝐝𝐞 𝐏𝐫𝐨𝐜𝐞𝐬𝐬𝐨𝐬, 𝐋𝐨𝐠𝐢́𝐬𝐭𝐢𝐜𝐚 𝐞 𝐂𝐚𝐩𝐢𝐥𝐚𝐫𝐢𝐝𝐚𝐝𝐞 𝐍𝐚𝐜𝐢𝐨𝐧𝐚𝐥, do Prêmio Excelência em Distribuição 2024, da Infor Channel pelo compromisso da CLM com a excelência e busca incansável das melhores soluções e serviços aos canais; o de melhor distribuidor da América Latina pela Nutanix, qualidade e agilidade nos serviços prestados aos canais; o prêmio Lenovo/Intel Best Growth LA Partner pelo crescimento das vendas; e Destaque no atendimento aos Canais, pelo Anuário de Informática da Revista Informática Hoje. A empresa está constantemente em busca de soluções inovadoras e disruptivas para fornecer cada vez mais valor para seus canais e clientes. www.CLM.tech.

Sobre a Picus Security

A Picus Security ajuda a validar, de forma consistente e precisa, a postura de segurança corporativa. Sua plataforma de validação simula ameaças do mundo real para avaliar a eficácia dos controles de segurança, identificar caminhos de ataque de alto risco a ativos críticos e otimizar os recursos de prevenção e detecção de ameaças. Como pioneira em simulação de violações e ataques, a empresa se especializou em fornecer insights acionáveis para seus clientes serem proativos e contra ameaças. A Picus foi nomeada Cool Vendor pelo Gartner e reconhecida pela Frost & Sullivan como líder no mercado de simulação de violação e ataque (BAS).

Sobre o Picus Labs

Picus Labs é a divisão de pesquisa e desenvolvimento da Picus. E se dedica a promover inteligência contra ciberameaças, fornecendo ferramentas e conhecimento para defesa. O Picus Labs se mantém à frente das ameaças cibernéticas e equipa as organizações com o conhecimento e as ferramentas para se defenderem delas.